Synology SA-17:17 : Surveillance Station - Traversée de répertoire

Impact

Un utilisateur authentifié ayant accès au service Surveillance Station peut télécharger les images sur l’ensemble du système.

L’impact est limité aux images.

Exploitation

Pour exploiter cette vulnérabilité, il faut plusieurs choses

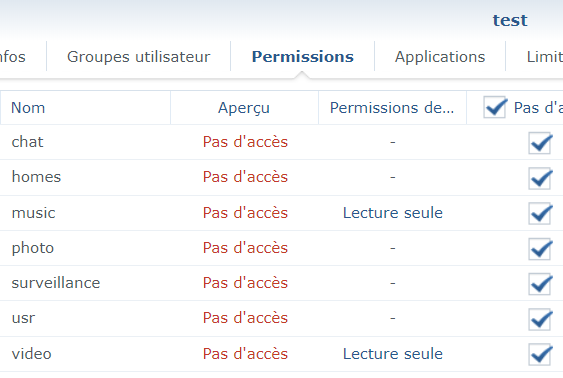

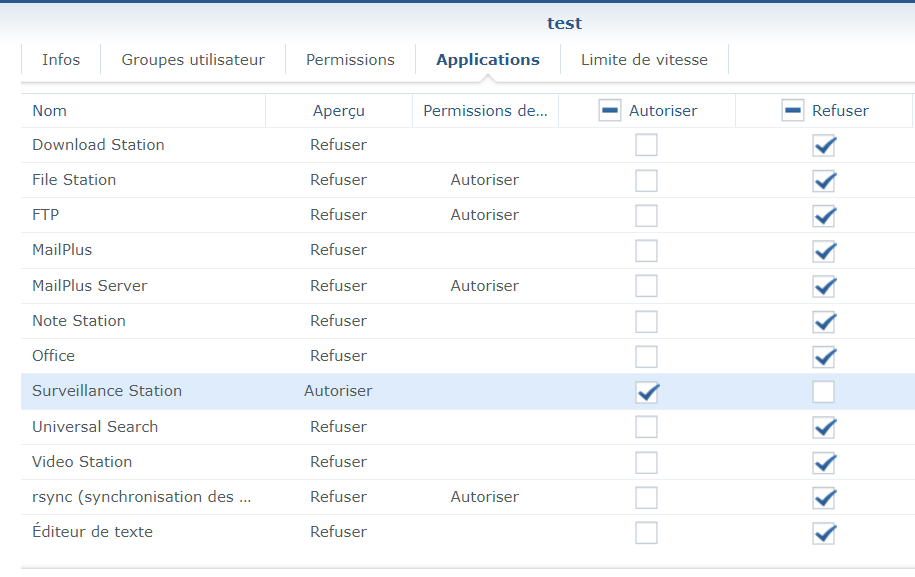

Tout d’abord, nous avons besoin d’un compte sans permissions sur les dossiers mais disposant d’un accès à l’application Surveillance Station.

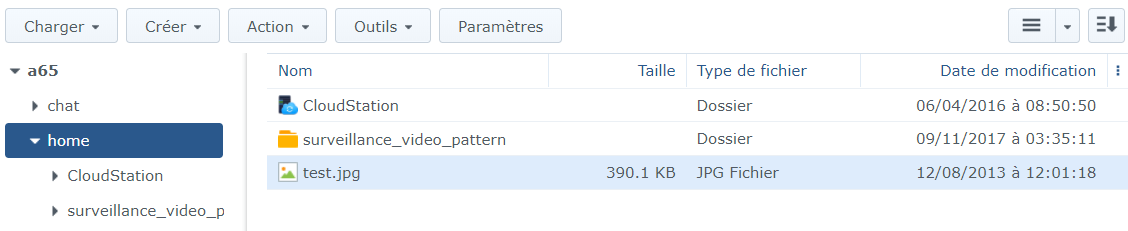

Sur un autre compte (le compte “synology” sur le serveur de démonstration) nous devons mettre une image avec des droits par défaut.

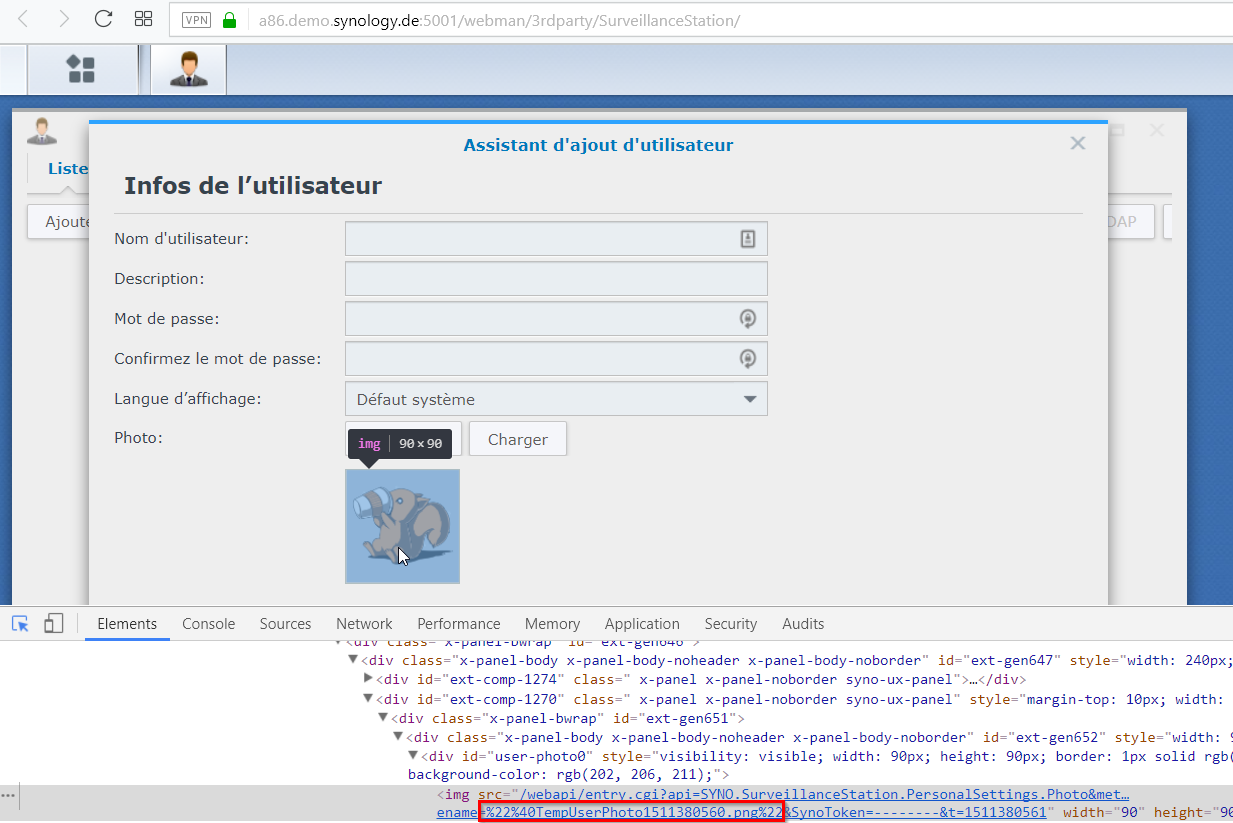

La vulnérabilité est présente dans la photo de profil de l’utilisateur pour l’application Surveillance Station.

Le paramètre “filename” permet à l’attaquant de lire les images dans le répertoire parent.

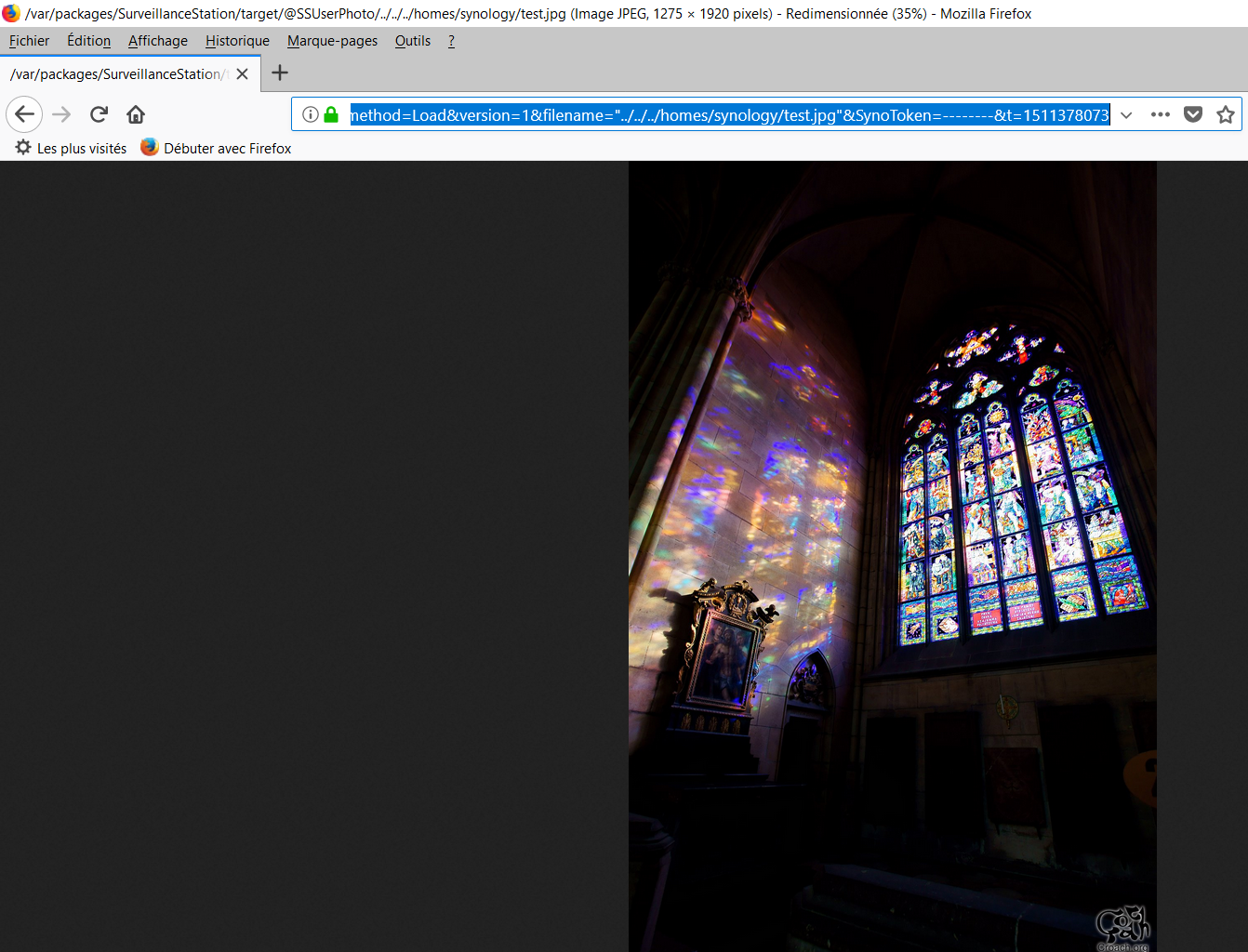

Par exemple, le lien suivant permet d’obtenir l’image “test.jpg” dans le dossier privé de l’utilisateur “synology”.

Nous pouvons également voir une divulgation complète du chemin sur cette image.

Correction

Pour corriger cette vulnérabilité, il faut vérifier que l’utilisateur ai les droits d’accéder au fichier qu’il demande.

Il est aussi possible d’utiliser une liste blanche de dossier autorisé pour la récupération d’image de profil par Surveillance Station.